91% APT 攻擊利用電子郵件,9% 利用網站水坑與網路詐騙;18% 從垃圾郵件轉型 APT 郵件。 APT 集團藉由所獲取龐大利益,急遽擴張資源,包含頻寬、IP 地址、網域名稱、網路廣告等。 APT 攻擊來源層級上至國家與軍隊,國際間打擊網路犯罪的行動制裁與嚴刑峻法尚未可見。 臺灣已是全球 APT 受駭最嚴重與人均損失最高的國家,企業必須自行建立堅強防護罩。

截至 2016 年底,已知惡意程式超過 7 千萬筆,遠遠超過已知百萬筆病毒與蠕蟲; 傳統靜態特徵碼無法偵測零時差惡意程式,整體攔截率也在 30% 以下; 沙箱系統分析效能或涵蓋軟體版本亦無法即時與有效偵測。

為鎖定目標後,蒐集情資、設計誘餌與執行任務;其中設計誘餌常見手法為假冒客戶、政府單位與知名服務提供者, 例如 Apple、Google、國稅局、健保局與國際快遞等。

此類社交工程信件由於郵件內容並無廣告嫌疑, 再加上利用傳統電子郵件閘道弱點,將往來單位的電子信箱設定為系統或個人白名單, 使得這類商業假冒郵件詐騙橫行無阻。

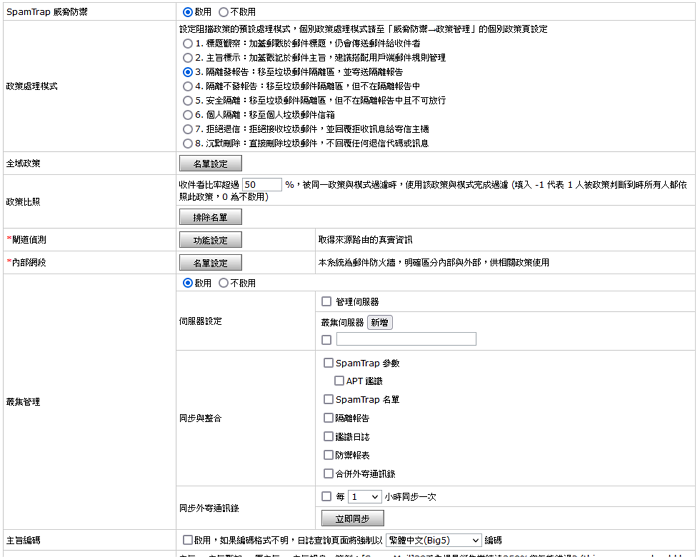

本系統具備全球最前瞻假冒郵件辨識技術,提供獨家雙認證白名單機制,意即寄件者信箱加上寄件者主機同時符合才可放行。

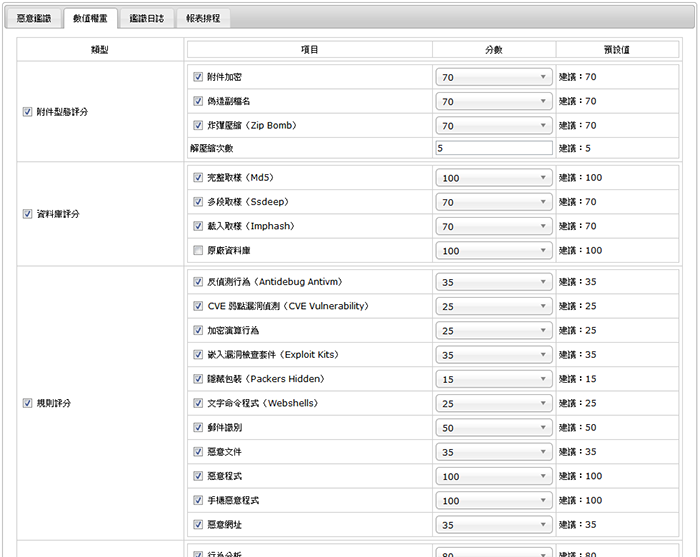

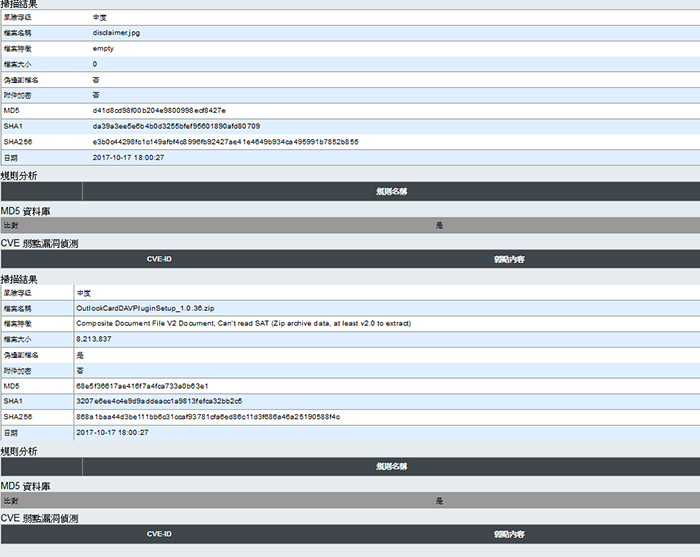

| 附件型態 | 附件加密、偽造副檔名、炸彈壓縮 (Zip Bomb)、解壓縮次數 |

|---|---|

| 特徵資料庫 | 完整取樣 (Md5)、多段取樣 (Ssdeep)、載入取樣 (Imphash)、原廠資料庫 |

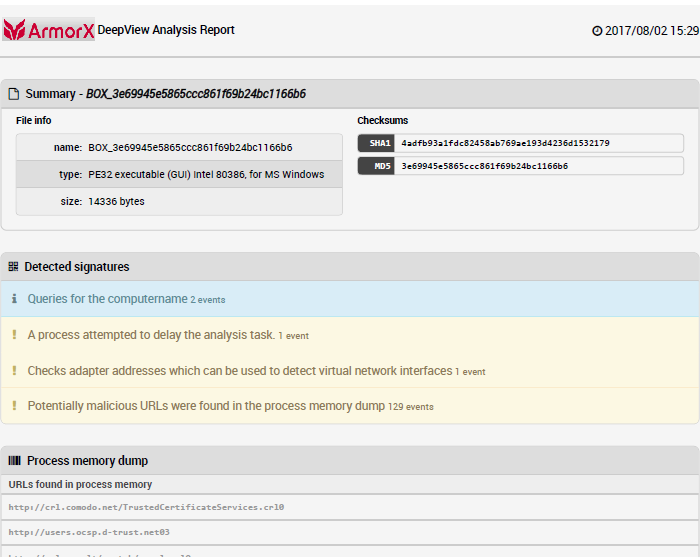

| 程式行為 | 反偵測行為 (Antidebug Antivm)、CVE 弱點漏洞偵測 (CVE Vulnerability)、加密演算行為、 嵌入漏洞檢查套件 (Exploit Kits)、隱藏包裝 (Packers Hidden)、文字命令程式 (Webshells)、郵件識別、 惡意文件、惡意程式、手機惡意程式、惡意網址 |

| 沙箱分析 (選購) | 行為分析、網路分析 |

加密勒索

蒐集情資、設計誘餌 (假冒身分寄送惡意超連結或惡意附件)

交易詐騙

滲透階段:蒐集情資、設計誘餌、取得權限 (郵件系統使用者的帳號與密碼)

詐騙階段:蒐集情資、設計誘餌、安排管道 (例如金錢流向)

操控系統

蒐集情資、設計誘餌、建立中繼站、CALL Home 取得更多惡意程式、植入程式、執行任務

竊取情資

同上

癱瘓勒索

網路綜合攻擊 (含 SMTP)

獨家 SMTP 延遲反制

| 方式 | 攔截成效 |

|---|---|

|

先發性惡意威脅 通訊行為解析 先發性惡意威脅 動態沙箱解析 |

85-95% |

|

靜態特徵碼 程式安全沙箱鑑識 |

10-30% |

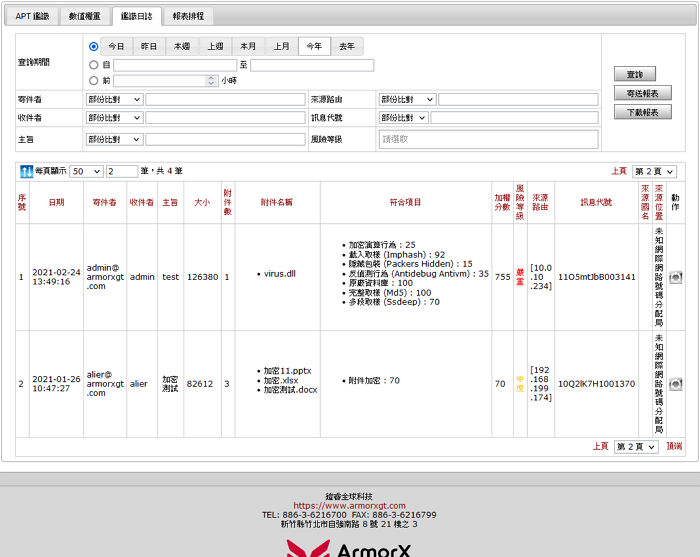

查詢條件包含

期間 (起訖、今日、昨日、本週、上周、本月、上月、今年、去年) 與風險等級,

以及正規式比對輸入寄件者、收件者、主旨、來源路由、訊息代號。

顯示資訊包含

日期、寄件者、收件者、主旨、大小、附件數、偽造副檔名與否、

附件加密與否、炸彈壓縮(Zip Bomb)與否、風險等級、來源路由、來源國名、

來源位置。

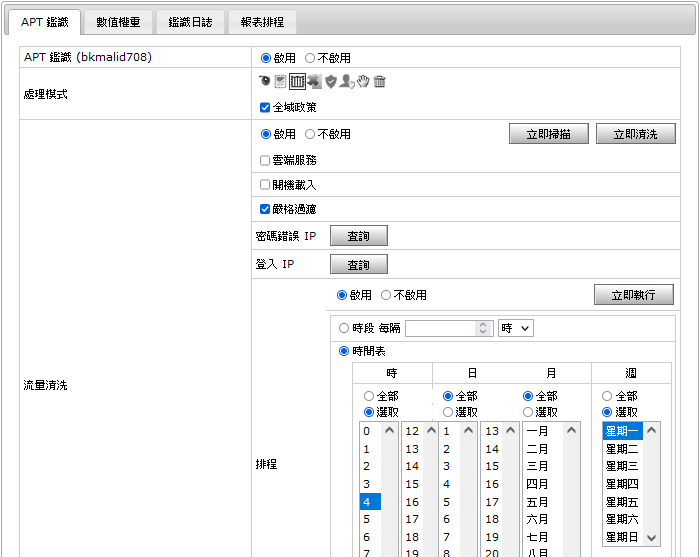

排程可以立即發送或指定月、周、日、時。

內容包含期間 (起訖、今日、昨日、本週、上周、本月、上月、今年、去年) 與風險等級,

以及正規式比對輸入寄件者、收件者、主旨、來源路由、訊息代號。

收件者可以自行新增,並自訂報表格式 (支援網頁、文字、PDF)。

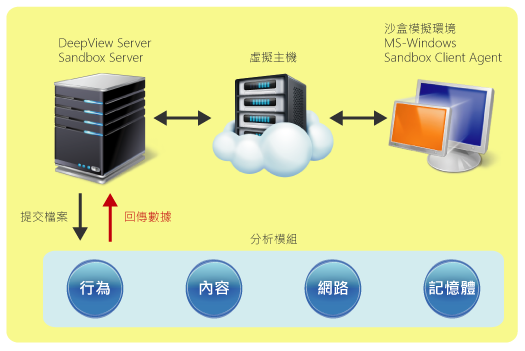

DeepView Server 與 Sandbox Server 主程式會利用 Sandbox Client Agent 執行程式後所取得的資訊,進行行為、內容、網路與記憶體分析。